“Chế độ ẩn danh” trong NymVPN là gì?

Hướng dẫn từng bước về cách thức Nym mixnet hoạt động để bảo vệ lưu lượng truy cập của bạn

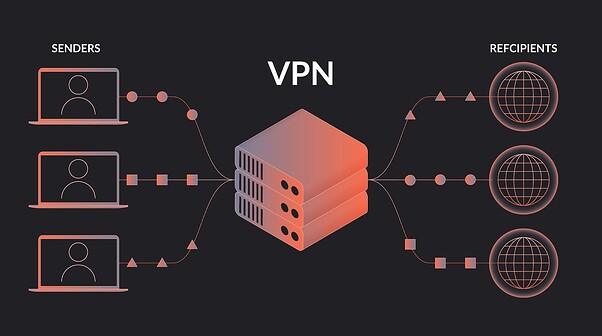

Mạng riêng ảo truyền thống (VPN), mặc dù có tên như vậy, nhưng thực tế không bảo vệ được quyền riêng tư của người dùng. Với những tiến bộ trong việc thu thập siêu dữ liệu, phân tích lưu lượng truy cập và theo dõi và giám sát bằng AI, sự thật này vẫn đúng với cả các dịch vụ VPN có uy tín, bất kể họ hứa hẹn điều gì. Điều cần thiết là thế hệ gateway nghệ VPN tiếp theo có khả năng bảo vệ quyền riêng tư thông qua thiết kế mạng sáng tạo.

Đây chính là lúc NymVPN xuất hiện. Điểm khiến ứng dụng này khác biệt so với các VPN khác trên thị trường hiện nay là tích hợp gateway nghệ “ mixnet ” (hoặc mix network ) để hỗ trợ Chế độ ẩn danh của ứng dụng. Nhưng điều gì xảy ra đằng sau màn hình khi bạn chọn Chế độ ẩn danh thay vì Chế độ nhanh ?

Màn hình trang chủ NymVPN

Trong hướng dẫn này, Nym sẽ hướng dẫn bạn từng bước về cách dữ liệu của bạn được xử lý và định tuyến qua mixnet khi bạn bật Chế độ ẩn danh trong NymVPN.

Định nghĩa

Trước tiên, hãy làm rõ một số định nghĩa.

Máy khách: Ứng dụng NymVPN chạy trên thiết bị của bạn.

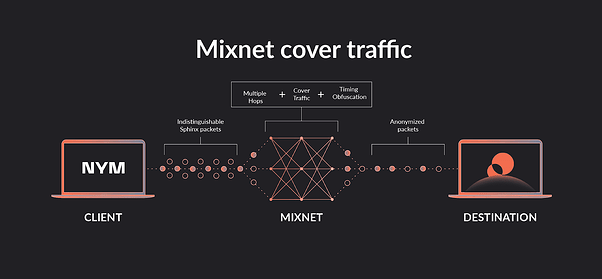

Mixnet: Toàn bộ mạng Nym khi sử dụng Chế độ ẩn danh thông qua NymVPN. Nó bao gồm định tuyến 5 bước: điểm bắt đầu và kết thúc của tuyến là các gateway, và ba điểm giữa là các mixnode. Mixnet cũng bổ sung thêm các kỹ thuật bảo mật mạng: che phủ lưu lượng và độ trễ thời gian.

Bước: Giống như một điểm dừng trên một hành trình nhiều chặng, bước là bất kỳ một trong 5 rơle (gateway hoặc mixnode) định tuyến lưu lượng được mã hóa của bạn qua mixnet (giữa thiết bị của bạn và người nhận trên web).

Entry gateway: Điểm đầu tiên trong năm điểm mà dữ liệu của bạn đi qua và là điểm truy cập của bạn vào mixnet. Nó chịu trách nhiệm xác thực thông tin xác thực ẩn danh của bạn, định tuyến các gói dữ liệu của bạn đến mixnode đầu tiên và, trong trường hợp có tin nhắn phản hồi, định tuyến các gói từ mixnode trước đó trở lại bạn.

Mixnode: Các máy chủ hoạt động độc lập cung cấp tính ẩn danh mạnh mẽ cho người dùng bằng cách thực hiện các hoạt động “trộn” trong khi định tuyến lưu lượng. Mixnode hoàn toàn trustless: chúng không biết nội dung, nguồn gốc hoặc đích đến của bất kỳ lưu lượng nào mà chúng trộn và định tuyến qua mixnet.

Exit gateway: Điểm cuối cùng trong mixnet chịu trách nhiệm chuyển tiếp các gói dữ liệu đến đích trên web công cộng. Chúng cũng nhận các gói phản hồi được gửi lại cho máy khách của bạn thông qua mixnet thông qua mixnode (xem Bước 8).

Nhà điều hành Nym: Những cá nhân hoặc nhóm độc lập điều hành các node Nym trên toàn thế giới, không thuộc sở hữu và không được Nym Technologies SA vận hành. Thông qua tokenomics NYM sáng tạo, các nhà điều hành node Nym nhận được phần thưởng khi cung cấp dịch vụ chất lượng cho người dùng.

Tổng quan về định tuyến mixnet

Có 8 giai đoạn truyền dữ liệu riêng tư qua mixnet:

- Chuẩn bị các gói dữ liệu

- Mã hóa gói tin Sphinx

- Gửi lưu lượng vào mạng lưới

- Kết nối với entry gateway

- Định tuyến Mixnet

- Kết nối exit gateway

- Cung cấp và lắp ráp lại dữ liệu

- Phản hồi thông qua mixnet cho khách hàng

Bây giờ hãy đi từng bước qua từng giai đoạn để xem mixnet hoạt động như thế nào.

Bước 1: Chuẩn bị gói tin

Mọi thứ đều bắt đầu trên thiết bị của bạn trước khi bạn kết nối với bất kỳ thứ gì trên web. Điều đầu tiên mà máy khách NymVPN thực hiện khi kết nối với Chế độ ẩn danh là chuẩn bị dữ liệu của bạn để truyền qua mixnet.

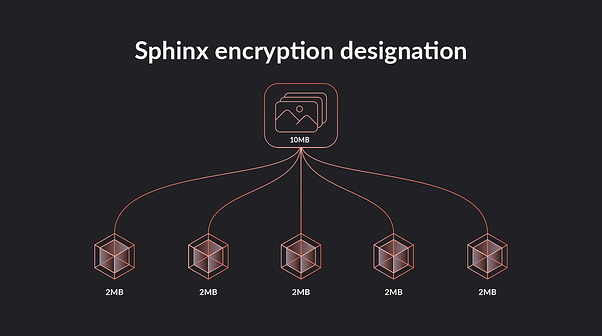

Gói Sphinx

NymVPN chia nhỏ toàn bộ quá trình truyền dữ liệu của bạn thành các gói dữ liệu (1) có kích thước bằng nhau và (2) được mã hóa theo nhiều layer để chúng (1) không thể phân biệt được và (2) không thể đọc được trong khi đang truyền. Không quan trọng đó là giao dịch Zcash , email riêng tư hay chỉ là hình ảnh cá nhân cho bạn bè: mọi thứ đều được xử lý thành các định dạng gói ẩn danh, bảo mật cao và giống hệt nhau.

Chuẩn bị gói dữ liệu Sphinx

Ví dụ, một tập tin có dung lượng 10MB sẽ được chia thành 5 gói được mã hóa giống hệt nhau, mỗi gói có dung lượng 2MB.

Bản thân nó không phải là điều hoàn toàn mới lạ. Mã hóa dữ liệu thường liên quan đến tải dữ liệu tối đa, trong đó dữ liệu được phân mảnh thành nhiều gói và các hình thức mã hóa khác ngoài Sphinx yêu cầu kích thước gói thống nhất.

Điều quan trọng là kích thước gói tin thống nhất của Sphinx hoạt động như thế nào trong bối cảnh của mixnet để ngăn chặn việc phân tích lưu lượng theo mẫu trên toàn bộ mạng.

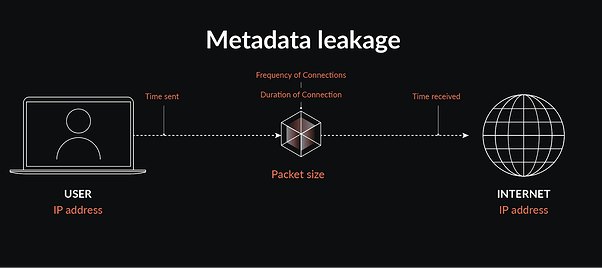

Chống lại phân tích lưu lượng

Mục tiêu của phân tích lưu lượng là liên kết người gửi và người nhận thông qua các mẫu lưu lượng của họ. Nội dung của gói tin luôn phải được bảo vệ thông qua mã hóa hiện đại. Trọng tâm của nó là phân tích siêu dữ liệu có thể kết nối ai làm gì với ai ngay cả khi có mã hóa dữ liệu và bao phủ của máy chủ proxy và sự che giấu địa chỉ IP do VPN truyền thống cung cấp.

Rò rỉ siêu dữ liệu

Có nhiều cách để người gửi có thể được liên kết với hoạt động trực tuyến của họ trong khi sử dụng lớp vỏ đơn giản của VPN thông thường. Giám sát chỉ cần nghiên cứu dữ liệu đầu vào và đầu ra đến và đi từ máy chủ VPN tập trung để phân biệt các mẫu lưu lượng truy cập.

Liên quan đến chính kích thước gói tin: nếu kích thước gói tin khác nhau, thì việc liên hệ các gói tin dựa trên kích thước của chúng tương đối dễ dàng. Hãy lấy một ví dụ quá đơn giản:

Tương quan gói tin

Trong trường hợp này, theo dõi dữ liệu không cần biết địa chỉ IP của riêng bạn (mà VPN biết) để liên kết dữ liệu của bạn đến đích. Siêu dữ liệu của lưu lượng truy cập của bạn (trong trường hợp này là các hình dạng riêng biệt ở trên) có thể được liên kết nếu mạng đủ rõ ràng. Trong trường hợp này, việc che giấu IP của VPN không bảo vệ bạn được nhiều.

Ghi chú kỹ thuật 1: Các gói dữ liệu Sphinx hiện được đặt ở mức 2KB. Con số này khá nhỏ và làm tăng độ trễ với các giai đoạn giải mã bổ sung. Nhưng đổi lại, nó làm được điều quan trọng hơn: nó làm tăng tổng khối lượng lưu lượng truy cập qua mixnet, từ đó làm tăng tính ẩn danh của tất cả người dùng.

Ghi chú kỹ thuật 2: Nếu bạn gửi một tin nhắn nhỏ không lấp đầy kích thước mặc định của gói tin, phần còn lại của gói tin sẽ được đệm bằng dữ liệu ngẫu nhiên để đáp ứng yêu cầu về kích thước. Và nếu tin nhắn của bạn lớn, nó sẽ được phân mảnh thành nhiều gói tin.

Cuối cùng, mọi thứ đều giống nhau nếu nhìn từ bên ngoài. Và khi trông giống nhau, dữ liệu trở nên khó theo dõi hơn và do đó riêng tư hơn.

Xáo trộn dữ liệu

Như các bạn sẽ thấy bên dưới, việc xáo trộn các gói dữ liệu của lưu lượng truy cập của những người dùng khác nhau với nhau là một trong những chức năng cốt lõi mà mixnode thực hiện trong mixnet. Nhưng nếu không có các gói có kích thước giống hệt nhau, việc trộn sẽ là không thể.

Hãy nghĩ đến việc xáo bài để đảm bảo trò chơi công bằng. Nếu các lá bài có hình dạng khác nhau hoặc có hình ảnh riêng biệt ở mặt sau, người chơi có thể xác định được lá bài nào là lá bài nào mà thậm chí không cần nhìn giá trị trên mặt bài.

Bước 2: Mã hóa

Mã hóa là nền tảng của bảo mật dữ liệu trực tuyến và tất cả VPN đều phải mã hóa dữ liệu người dùng trên thiết bị của họ trước khi định tuyến lưu lượng truy cập. Điều này đảm bảo rằng trong khi dữ liệu của bạn đang được truyền đi, nội dung bạn làm hoặc nói sẽ không thể truy cập được bởi bên thứ ba và thậm chí là máy chủ VPN.

Tìm hiểu thêm về cách mã hóa hoạt động với định tuyến VPN.

Mã hóa Sphinx

Nym mixnet sử dụng giao thức mã hóa nhiều lớp dựa trên Sphinx được thiết kế riêng cho định tuyến mạng hỗn hợp đa bước.

Với Chế độ ẩn danh của NymVPN, mỗi gói dữ liệu của bạn được mã hóa 5 lần, tạo thành các layer xung quanh dữ liệu văn bản rõ của bạn như một củ hành tây. Mỗi layer mã hóa tương ứng với một khóa giải mã do một bước cụ thể trong mixnet (chẳng hạn như 1/3 mixnode hoặc exit gateway cuối cùng) trong mixnet. Khóa này, được tạo thông qua mật mã khóa công khai, cho phép một bước giải mã layer mã hóa ngoài cùng được thiết kế riêng cho bước đó.

Lưu ý: Khi mixnode giải một layer mã hóa, nó chỉ có thể thấy hai điều: (1) gói tin đến từ đâu ngay trước đó và (2) gửi gói dữ liệu tiếp theo đến đâu. Nó không chỉ không biết những gì đang được truyền đi mà còn không biết toàn bộ tuyến đường giữa máy khách và người nhận.

Khi tất cả các gói dữ liệu được mã hóa của bạn đến đích cuối cùng, chỉ người nhận đích mới có thể xem nội dung chưa được mã hóa (hay “văn bản thuần túy”) của tin nhắn khi nó được lắp ráp lại ở phía người nhận.

Giao thức mã hóa

Có nhiều loại và thế mạnh khác nhau của giao thức mã hóa. Sphinx sử dụng các giao thức tiên tiến nhất cho các giai đoạn khác nhau của quá trình mã hóa.

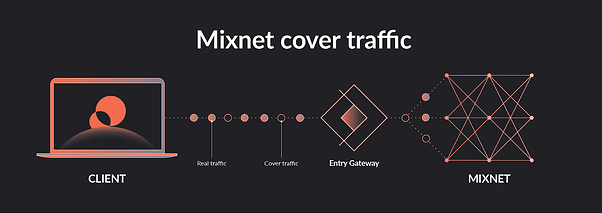

Bước 3: Che phủ lưu lượng truy cập được gửi

Số lượng rất quan trọng. Trong trường hợp của mixnet, chính là số lượng ẩn danh. Đám đông càng lớn, việc theo dõi sẽ càng khó khăn. Vì vậy, NymVPN chủ động tăng quy mô và tiếng ồn của đám đông để bảo vệ bạn.

Để thực hiện điều này, máy khách NymVPN gửi lưu lượng “che phủ” hoặc “người nộm” từ thiết bị của bạn qua mạng. Các gói tin này trông giống hệt lưu lượng thực của bạn, nhưng thực tế chúng là những gói tin rỗng. Chức năng của chúng là gì? Đơn giản là để tăng quy mô đám đông để các nỗ lực theo dõi thậm chí còn khó thực hiện hơn. Đây là một trong nhiều chiến lược bảo mật mạng mà Nym gọi là “nhiễu/tiếng ồn” được thêm vào (xem Bước 5).

Lưu ý kỹ thuật: Lượng lưu lượng truy cập có thể thay đổi theo lưu lượng mạng hiện tại. Nếu lưu lượng truy cập mixnet đủ cao, có thể giảm từ phía máy khách; nếu thấp, có thể tăng.

NymVPN mixnet che phủ lưu lượng truy cập

Bước 4: Kết nối entry gateway

Gateway là điểm vào hoặc thoát của bạn vào mạng Nym. Sau khi dữ liệu của bạn được phân mảnh thành các gói và được mã hóa, sau đó nó được chuyển tiếp đến máy chủ đầu tiên, entry gateway. Máy chủ này phục vụ hai chức năng:

- Nó xác thực thông tin xác thực ẩn danh của bạn để truy cập mixnet. Thông qua blockchain, nó đảm bảo rằng thông tin xác thực không được sử dụng lại hoặc sử dụng bởi hai bên cùng một lúc.

- Nếu hợp lệ, gateway sẽ cho phép truy cập để truyền các gói tin được mã hóa. Nó sẽ xóa layer mã hóa ngoài cùng để xem nơi gửi các gói dữ liệu của bạn tiếp theo trong mixnet, tức là đến mixnode đầu tiên trong ba mixnode.

Lưu ý quan trọng về quyền riêng tư: entry gateway là máy chủ duy nhất trong Nym mixnet có thể nhìn thấy địa chỉ IP thực của bạn (nếu không bị che khuất). Tuy nhiên, họ không thể liên kết IP của bạn với IP đích cuối cùng của bạn trên web mà chỉ có exit gateway mới nhìn thấy.

Bước 5: Định tuyến Mixnet

Sau khi thông tin xác thực của bạn được xác thực bởi entry gateway, các gói dữ liệu của bạn sẽ được chuyển tiếp qua 3 mixnode liên tiếp. Như chúng ta đã thấy ở trên, mỗi node trong hành trình 5 điểm dừng của bạn qua mixnet chỉ có khóa giải mã cho layer mã hóa ngoài cùng cho gói dữ liệu mà nó xử lý. Sau khi xóa, thông tin duy nhất được tiết lộ là tiêu đề chỉ định mixnode tiếp theo trong mạng.

Lưu ý: Mixnode thậm chí không chuyển tiếp dữ liệu “của bạn” cho bạn, vì nó không biết nguồn gốc của các gói dữ liệu mà nó xử lý tại bất kỳ thời điểm nào. Nó chỉ đơn giản là nhận các gói dữ liệu từ nhiều người dùng ẩn danh, trộn chúng lại và trì hoãn việc truyền dữ liệu.

Điều làm cho các máy chủ chuyển tiếp này trở nên độc đáo là hai biện pháp bảo vệ quyền riêng tư bổ sung mà chúng thực hiện để đánh lạc hướng các nỗ lực giám sát mạng.

Xáo trộn gói dữ liệu

Cái tên “mixnet” xuất phát từ hoạt động trộn các gói dữ liệu của lưu lượng truy cập từ nhiều người dùng khác nhau lại với nhau khi chúng đi qua các mixnode.

Không chỉ các gói dữ liệu khác nhau của bạn đi qua các mixnode khác nhau mà mixnode còn định tuyến đồng thời nhiều gói dữ liệu của người dùng khác nhau. Điều này thực hiện việc trộn các gói dữ liệu lại với nhau khi chúng được chuyển tiếp đến mixnode mới.

Hãy nhớ rằng tất cả các gói dữ liệu, dù là của bạn hay của người khác, đều trông giống hệt nhau đối với giám sát bên ngoài. Điều này khiến việc theo dõi toàn bộ các mẫu lưu lượng truy cập của một người dùng cụ thể thông qua mixnet trở nên cực kỳ khó khăn. Hơn nữa, vì mỗi mixnode thực hiện giải mã layer ngoài cùng của mã hóa Sphinx, nên nó làm cho gói dữ liệu trông khác so với khi nó đi vào mixnode.

Che phủ thời gian

Các kỹ thuật phân tích theo dõi nâng cao được hỗ trợ bởi AI chú ý đến từng micro giây khi các gói dữ liệu đến và rời khỏi máy chủ. Siêu dữ liệu này có thể được sử dụng để dự đoán dữ liệu đến từ đâu. Khi các gói dữ liệu ẩn danh được sắp xếp lại trên máy chủ mixnode, không còn có thể liên hệ đầu vào và đầu ra theo thời gian hoặc nguyên tắc “vào trước ra trước”.

Bước 6: Exit gateway

Exit gateway là điểm dừng cuối cùng mà lưu lượng truy cập của bạn thực hiện trước khi được chuyển đến đích trên web công cộng. Nó đóng vai trò là rơle cuối cùng trước khi dữ liệu của bạn đến đích.

Tại thời điểm này, layer mã hóa Sphinx cuối cùng sẽ bị xóa, để lại bất kỳ mã hóa mặc định nào được thiết lập giữa máy khách trên thiết bị của bạn và đích đến, chẳng hạn như giao thức mã hóa HTTPS hoặc SSL/TLS

Lưu ý quan trọng: exit gateway là máy chủ duy nhất trên Nym mixnet có thể xem lưu lượng được mã hóa của bạn cùng với địa chỉ IP của đích cuối cùng trên web. Tuy nhiên, chúng không thể liên kết điều này với địa chỉ IP gốc của bạn - chỉ hiển thị đối với entry gateway mà bạn kết nối trực tiếp

Bước 7: Phân phối và lắp ráp lại dữ liệu

Khi tất cả các gói dữ liệu của bạn hiện đã đến đúng nơi bạn muốn trên web. Bây giờ thì sao?

Mã hóa Sphinx cho phép nhiều phần này chỉ có thể được giải mã bằng khóa của người nhận và chúng có thể được lắp ráp lại với nhau để tạo thành gói tin hoàn chỉnh đã rời khỏi thiết bị của bạn. Vì vậy, nếu bạn đã gửi một video gồm 10MG mà Sphinx đã chuyển đổi thành 5.000 gói được mã hóa, không ai ngoại trừ người nhận có thể giải mã được nó là gì hoặc nó đến từ đâu.

Chỉ ở phía người nhận, các phần này mới kết hợp lại với nhau để tạo thành tệp dữ liệu gốc.

Sau đây là ảnh chụp nhanh về lưu lượng truy cập của bạn qua mixnet cho đến nay:

Định tuyến Mixnet

Bước 8: Phản hồi

Lưu lượng truy cập Internet không phải là một chiều: khi chúng ta muốn gửi tin nhắn, chúng ta mong đợi phản hồi; và khi chúng ta thực hiện lệnh từ một dịch vụ web, dữ liệu phải được trả về cho chúng ta. Lý tưởng nhất là điều này phải có cùng biện pháp bảo mật mà chúng ta đã gửi tin nhắn gốc.

Mã hóa Sphinx với Nym mixnet cho phép một loại tuyến đường trả về được mã hóa cùng với dữ liệu được mã hóa, được gọi là Single-Use Reply Blocks (SURB). Điều này cho phép phản hồi trả về cho bạn thông qua mixnet với cùng một tuyến đường riêng tư.

Ghi chú kỹ thuật: Lưu lượng phản hồi với SURB không được mã hóa theo cùng cách như dữ liệu được gửi từ máy khách của bạn. Vì dữ liệu từ máy khách của bạn được mã hóa theo từng layer và sau đó được giải mã theo từng bước nhảy, nên phản hồi SURB thực sự được mã hóa khi chúng truyền trở lại qua mixnet. Điều này tạo thêm một lớp nhầm lẫn nữa cho hoạt động giám sát, vì mỗi node thực sự biết liệu nó đang xử lý tin nhắn đã gửi hay phản hồi, giải mã hay mã hóa.

Những ai cần sử dụng mixnet?

Chế độ ẩn danh NymVPN chắc chắn là một trong những phương tiện giao tiếp trực tuyến riêng tư nhất hiện nay. Nhưng bạn có cần mức độ riêng tư và ẩn danh này không? Chắc chắn, có thể không phải lúc nào cũng vậy. Điều quan trọng cần cân nhắc là định tuyến mixnet 5 bước sẽ chậm hơn đáng kể so với các VPN khác. Vì lý do này mà NymVPN cung cấp cho người dùng một lựa chọn.

- Khi bạn cần bảo vệ quyền riêng tư toàn diện cho lưu lượng truy cập hoặc dữ liệu nhạy cảm, chẳng hạn như tin nhắn bí mật, thì chỉ cần bật Chế độ ẩn danh.

- Còn đối với lưu lượng truy cập nói chung vẫn muốn có được sự riêng tư tốt nhất trên thị trường với tốc độ tương đương, hãy chọn Chế độ Nhanh của NymVPN do WireGuard cung cấp.

Cho dù mục đích của bạn là gì, hãy tự quyết định mà không ảnh hưởng đến quyền riêng tư của bạn. Với NymVPN, bạn có thể tự giải quyết nhu cầu riêng tư của mình

Miễn trừ trách nhiệm: Tất cả nội dung trên kênh đều vì mục đích cung cấp thông tin và không phải là lời khuyên đầu tư. Người đọc nên tự tiến hành nghiên cứu trước khi đưa ra các quyết định có ảnh hưởng đến bản thân hay doanh nghiệp của mình và sẵn sàng tự chịu trách nhiệm cho những lựa chọn ấy